Un étudiant en master nous a transmis quelques questions autour de la cyber-défense pour élaborer un mémoire sur la cyber-sécurité et la cyber-défense, et nous proposons de livrer ici les réponses que nous avons apportées.

Des évolutions ont eu lieu concernant la prise en compte des menaces émanant du cyberespace. On peut noter une augmentation de l’intérêt des politiques pour ces « nouvelles » menaces (Livre Blanc de 2008 ; création de l’ANSSI en 2009 ; rapport Bockel sur la cyberdéfense en 2012 ; enfin Livre Blanc 2013). Dès lors, pensez-vous que le sujet est suffisamment traité au niveau national ?

Cyber-defense.fr: Le préfixe "cyber" apparaît 10 fois plus souvent dans le nouveau LBDSN de 2013 comparé à celui de 2008, on ne peut nier le sursaut dans la prise de conscience des pouvoirs publics pour cette thématique. Toutefois, si l'on compare les moyens français avec ceux de puissances comparables à la France (UK, Allemagne), il y a encore un effort important à faire.

Les agences de l’Etat, comme l’ANSSI, doivent-elles fixer une ligne de conduite spécifique, en matière de cybersécurité, aux entreprises du secteur privé, qui se positionnent sur des secteurs clefs relevant de l’intérêt national ?

Cyber-defense.fr: Clairement, oui. Pour les opérateurs d'infrastructures critiques il faut définir un cadre et des normes claires, pour les autres entreprises, les répercussions étant moins évidentes, il apparaît suffisant de fournir des recommandations. Mais au-delà de l'Etat, c'est même l'union européenne qui va nous imposer demain cette « hygiène informatique élémentaire » que prônait l'ancien patron de l'ANSSI P. Pailloux. Une directive de l'UE relative à la sécurité des réseaux et de l'information est en préparation (le texte de l'UE est disponible ici http://ec.europa.eu/digital-agenda/en/news/eu-cybersecurity-plan-protect-open-internet-and-online-freedom-and-opportunity-cyber-security).

Est-il nécessaire de créer des « cloud souverains » afin de préserver des données qui sont sujet aux risques d’atteinte à la confidentialité lorsqu’elles ont un caractère sensible ?

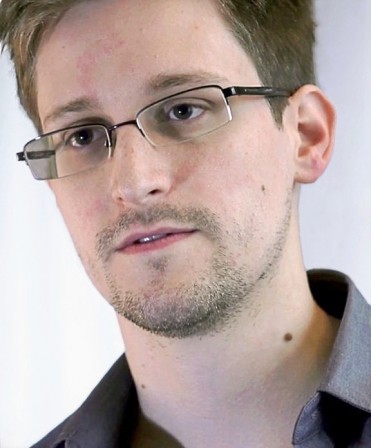

Cyber-defense.fr: Les pouvoirs publics (et de nombreux acteurs privés: Iliad, OVH...) n'ont pas attendu cette proposition pour élaborer des 'datacenter' de qualité. Selon nous le « Cloud souverain » est un concept très flou, inutile aux entités détenant des informations confidentielles qui maîtrisent déjà très bien les processus pour stocker leurs données. Comme certaines affaires l'ont montré, le maillon faible dans le stockage de données confidentielles n'est pas la solution technique, mais le facteur humain : Snowden, Manning ...

Peut-on imaginer, en cyberstratégie, une analogie avec la dissuasion nucléaire, et ainsi la création d’une cyberdissuasion ?

Cyber-defense.fr: la dissuasion repose sur la crédibilité d'actions de représailles et sur la possibilité d'attribution. Pour le premier aspect, tant qu'il n'y aura pas un « cyber Hiroshima », la menace cyber restera peu crédible face à des représailles classiques. D'autre part la certitude d'attribution (bien que prétendument maîtrisée par les US) n'est pas acquise. Par conséquent l'analogie avec la dissuasion nucléaire reste un concept selon nous très limité.

Dans ce cas-là, le futur de la cybersécurité passe-t-il par le développement de cyberarmes ?

Cyber-defense.fr: Ne dit-on pas que la meilleure défense, c'est l'attaque ? En termes techniques, dans la sphère cyber, il faut avoir un très haut niveau de compétence dans les différentes attaques pour pouvoir les parer. A cet égard, rares sont les spécialistes du domaine qui n'ont pas d'abord une expérience de hacker (« black » ou « grey » hat!) ou qui s’adonnent à ce qu'il est commun d’appeler du pentesting (test de pénétration). Dès lors les pays et structures qui ont une connaissance avancée dans le domaine de l'offensive sont certainement mieux préparés pour empêcher ou contrer une attaque et donc assurer leur sécurité.

Si l’on part du postulat que le cyberespace est un nouvel espace géographique, au sein duquel s’appliqueraient des règles spécifiques, comme pour d’autres espaces, le droit de l’espace, le droit aérien, ou encore le droit de la mer: peut-on dès lors imaginer que des traités internationaux, ou régionaux, fassent leur apparition avec pour objet spécifique, la cybersécurité ou la cyberdéfense ? Peut-on espérer un droit du cyberespace ?

Cyber-defense.fr : Le cyber espace est déjà particulièrement normé (RFC, normes constructeurs...) et pour l'instant que ce soit en terme de norme comme d'administration (noms de domaines par exemple), les États-Unis sont en position de domination. Il y a eu plusieurs tentatives dans le domaine, il faut aujourd'hui d'abord retenir le débat autour de la neutralité du réseau. Pour le reste, le droit de la sphère cyber ne peut être séparé des autres disciplines du droit (relations internationales, droit commercial, propriété intellectuelle) qui sont elles, ancrées dans des limites géographiques et des sphères d'influences d’acteurs précis. Ce qui est sûr, c'est que le cyber-espace sera à l'avenir l'objet de toujours plus de normes et traités, par les États mais aussi les acteurs inter-étatiques (OTAN, UE, mais aussi consortium d'entreprises...). Dans le domaine des cyber-conflits, voir ainsi le manuel de Tallinn: http://ccdcoe.org/249.html.

Pouvez-vous me parler brièvement des principales menaces au sein du cyberespace (attaques DDOS, le virus Stuxnet…) ?

Cyber-defense.fr : Selon nous on peut les classer selon les trois types suivants:

- criminels (leur but=argent, y compris l'espionnage industriel);

- "hacktivists" (but=partager/imposer une opinion, des idées) et enfin:

- états (but=contrôle au sens large ce qui inclut la coercition).

Les hackers et cyberterroristes sont les acteurs qui viennent en premier à l’esprit quand on parle de cyberattaques. Mais qu’en est-il des Etats ? Disposent-ils de moyens suffisants pour lancer ce type d’attaque (notamment la France) ? Ont-ils recours à des personnes privées afin de lancer ce genre d’attaque ?

Cyber-defense.fr : Les révélations de Snowden ont démontré que les US disposent d'un ensemble de moyens incomparablement supérieur à n'importe quel acteur privé (qu'ils « fédèrent » d'ailleurs autour de leur système de surveillance). Pour le reste des pays, il faut rester dans la supposition. En France nous disposons certainement de bonnes capacités offensives comme le montrent certaines allusions lors d'auditions parlementaires. De même nous avons quelques entreprises très bien positionnées (Par exemple Qosmos, spécialisée dans le filtrage; ou encore Vupen dans les vulnérabilités 0-days) . En revanche rien ne nous permet de penser que des entreprises françaises travailleraient uniquement pour le compte de l’État français. (Voir notre billet sur le marché cyber ).

Les nouveaux acteurs comme Wikileaks ou les Anonymous constituent-ils de réelles menaces pour la sécurité des systèmes d’informations ?

Cyber-defense.fr: Il en sont un aspect (voir plus haut), mais certainement pas la menace principale. Pour nous, dans un sens ils participent même à l'équilibre des forces.

Peut-on imaginer un développement des cyberattaques tel que le cyberespace devienne l’espace privilégié des conflits à venir ?

Cyber-defense.fr: C'est de la prospective à très long terme et donc un sacré pari. C'est selon nous envisageable à l'horizon de la fin du siècle mais d'ici là, il faut s’attendre à d'autres ruptures technologiques qui pourraient aussi bien de nouveau ancrer la guerre dans la sphère réelle : par exemple les nano-technologies.

Au contraire la cyberstratégie restera-t-elle plus modestement un des pans de la stratégie militaire française ?

Cyber-defense.fr : Un des pans peut-être, mais un courant de pensée en pleine expansion. Toutes les potentialités sont loin d'avoir été explorées et le domaine reste en pleine évolution.

En février 2018 a été publié la Revue stratégique de cyberdéfense. Ce document inédit est présenté comme un véritable libre blanc sur la cyber défense. Écrit par le secrétariat général à la défense nationale, c'est en effet le premier document de niveau politique entièrement dédié à ce domaine qu'avait toutefois largement investi le

En février 2018 a été publié la Revue stratégique de cyberdéfense. Ce document inédit est présenté comme un véritable libre blanc sur la cyber défense. Écrit par le secrétariat général à la défense nationale, c'est en effet le premier document de niveau politique entièrement dédié à ce domaine qu'avait toutefois largement investi le

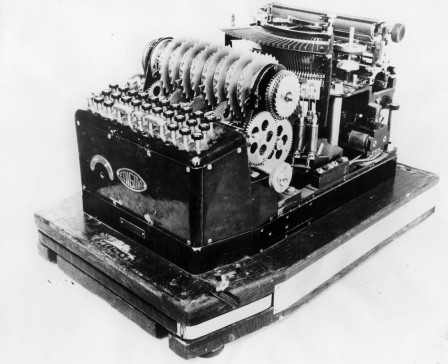

Exemplaire de machine Enigma H (source

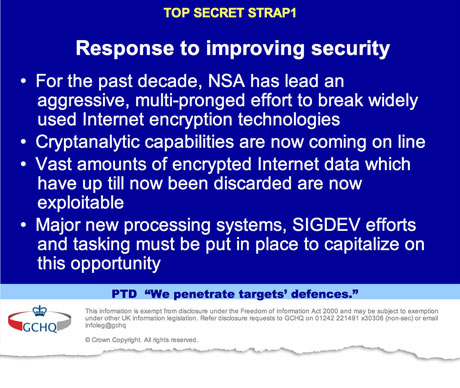

Exemplaire de machine Enigma H (source  Les cyber-espions se réjouissent des vulnérabilités du net ... (source: The Guardian)

Les cyber-espions se réjouissent des vulnérabilités du net ... (source: The Guardian)

Jean-Yves Le Drian à Rennes le 3 juin (Crédit photo Ouest France)

Jean-Yves Le Drian à Rennes le 3 juin (Crédit photo Ouest France)

La cyberguerre fantasme ou réalité ? A l'heure où la cyber-défense revient sur le devant de la scène, dans l’actualité mais également dans le futur livre blanc, la priorité entre offensive et défensive est débattue. Finalement, la cyber-offensive est-elle utile ? La défensive ne devrait elle pas se réduire à de la simple sécurité ?

La cyberguerre fantasme ou réalité ? A l'heure où la cyber-défense revient sur le devant de la scène, dans l’actualité mais également dans le futur livre blanc, la priorité entre offensive et défensive est débattue. Finalement, la cyber-offensive est-elle utile ? La défensive ne devrait elle pas se réduire à de la simple sécurité ? Olivier Kempf est une des quelques personnalités du monde académique à publier régulièrement sur les aspects stratégiques du cyberespace. Après un ouvrage collectif "Stratégie dans le cyberespace", qui regroupait plusieurs textes autour d'un domaine théorique encore peu débroussaillé, il publie ce mois-ci un ouvrage intitulé "Introduction à la cyberstratégie" chez Economica.

Olivier Kempf est une des quelques personnalités du monde académique à publier régulièrement sur les aspects stratégiques du cyberespace. Après un ouvrage collectif "Stratégie dans le cyberespace", qui regroupait plusieurs textes autour d'un domaine théorique encore peu débroussaillé, il publie ce mois-ci un ouvrage intitulé "Introduction à la cyberstratégie" chez Economica. Bruce Schneier est un expert américain reconnu de la sécurité technologique. Son

Bruce Schneier est un expert américain reconnu de la sécurité technologique. Son  A l'heure où deux rapports soulignent la difficulté du ministère de la défense français à maîtriser ses systèmes d'information et de communication[

A l'heure où deux rapports soulignent la difficulté du ministère de la défense français à maîtriser ses systèmes d'information et de communication[ Les drones montent en puissance. D'abord par leur utilisation militaire, mais aussi par un intérêt croissant de la société civile.

Or dès que leur utilisation s’effectue au delà de la portée optique (que l'on peut approximer en miles nautiques par 1,23 fois la racine carrée de la hauteur du drone en pieds) il est nécessaire de trouver un moyen de relayer les ordres et les données entre l'utilisateur et le drone.

Les drones montent en puissance. D'abord par leur utilisation militaire, mais aussi par un intérêt croissant de la société civile.

Or dès que leur utilisation s’effectue au delà de la portée optique (que l'on peut approximer en miles nautiques par 1,23 fois la racine carrée de la hauteur du drone en pieds) il est nécessaire de trouver un moyen de relayer les ordres et les données entre l'utilisateur et le drone.