Le rythme des publications a faibli ce mois-ci car l'équipe de rédaction est particulièrement sollicitée.

Voici donc quelques liens à ne pas manquer.

Un séminaire a eut lieu au mois de mars 2012 à l'université de Savoie. Le thème axé sur l'architecture est en prise avec l'actualité de ce mois qui a vu le basculement vers IPv6. L’architecture de l’Internet, enjeu majeur de la Cyberstratégie.

Les Pays-Bas ont publié leur stratégie de cyber-défense le lien vers l'analyse par un site de consultant et pour les néerlandophone le lien vers le document. A noter que la lutte offensive repose principalement sur l'agence de renseignement hollandaise, et non sur les forces armées.

Dans sa revue politique étrangère du mois de février, l'Institut Français des relations internationales, l'IFRI, a publié un article de Michel Baud (officier dans l'armée de terre) intitulé "La cyberguerre n’aura pas lieu, mais il faut s’y préparer"(le lien vers le document). Nous recommandons la lecture de cet article qui est une bonne synthèse du sujet.

Enfin la Revue de la Défense Nationale publie ce mois ci un dossier consacré à la cyber-stratégie, dont nous feront une exégèse prochainement. En attendant vous pouvez vous reporter au site de la RDN.

Habituellement -et comme le fiasco de l'introduction en bourse de Facebook le démontre, il faut se méfier des annonces tonitruantes concernant l'économie numérique. Pour autant, dans la foulée de l'essor que la cyberdéfense connaît aux Etats-Unis, le marché semble bouger. Différentes estimations l'évaluent à une cinquantaine de milliards de dollars, avec un taux de croissance à deux chiffres[

Habituellement -et comme le fiasco de l'introduction en bourse de Facebook le démontre, il faut se méfier des annonces tonitruantes concernant l'économie numérique. Pour autant, dans la foulée de l'essor que la cyberdéfense connaît aux Etats-Unis, le marché semble bouger. Différentes estimations l'évaluent à une cinquantaine de milliards de dollars, avec un taux de croissance à deux chiffres[

Le 14 mai aura lieu un colloque sur le thème "Se révolter au 21ème siècle" à l'Ecole Militaire (Paris). L'entrée est gratuite sous réserve de communiquer ses coordonées pour accéder à la conférence. Une partie du colloque est consacrée aux questions de "cyber-révoltes":

Le 14 mai aura lieu un colloque sur le thème "Se révolter au 21ème siècle" à l'Ecole Militaire (Paris). L'entrée est gratuite sous réserve de communiquer ses coordonées pour accéder à la conférence. Une partie du colloque est consacrée aux questions de "cyber-révoltes": La chine s’est encore illustrée ces derniers jours dans le contrôle d’internet. A la suite de rumeurs propagées par les réseaux sociaux locaux QQ, et Weibo[

La chine s’est encore illustrée ces derniers jours dans le contrôle d’internet. A la suite de rumeurs propagées par les réseaux sociaux locaux QQ, et Weibo[ Le SGDSN (Secrétariat Général pour la Défense et la Sécurité Nationale) a publié le mois dernier

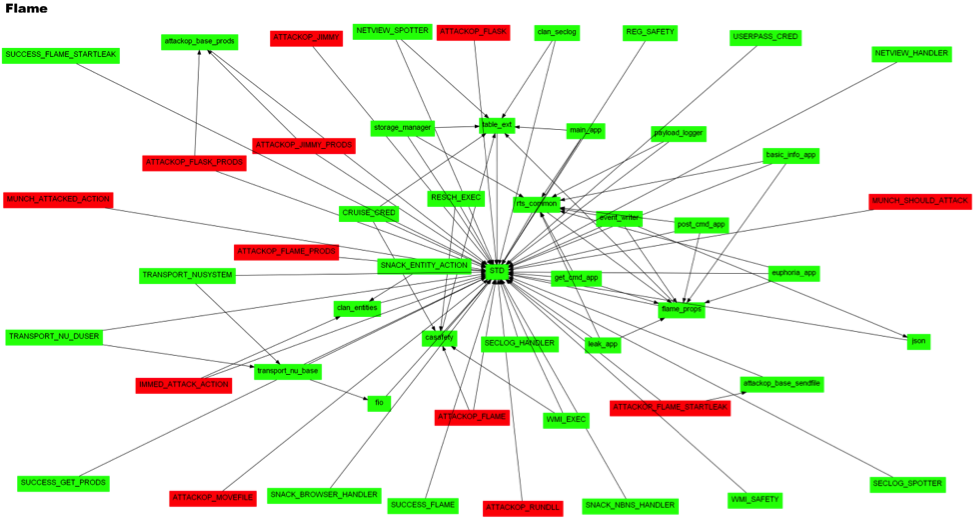

Le SGDSN (Secrétariat Général pour la Défense et la Sécurité Nationale) a publié le mois dernier  Au mois de juin 2010, une société de sécurité informatique biélorusse VirusBlokAda annonce avoir découvert un nouveau virus de type cheval de Troie, qui s’attaque aux systèmes Windows. La communauté des experts en sécurité est abasourdie: ce virus utilise un grand nombre de vulnérabilités jamais découvertes encore, usurpe des certificats de constructeurs informatiques majeurs, et s'attaque à un logiciel qui contrôle des processus industriels très répandus. Va-t-on assister à des catastrophes industrielles: coupures électriques, centrales nucléaires qui s'emballent ?

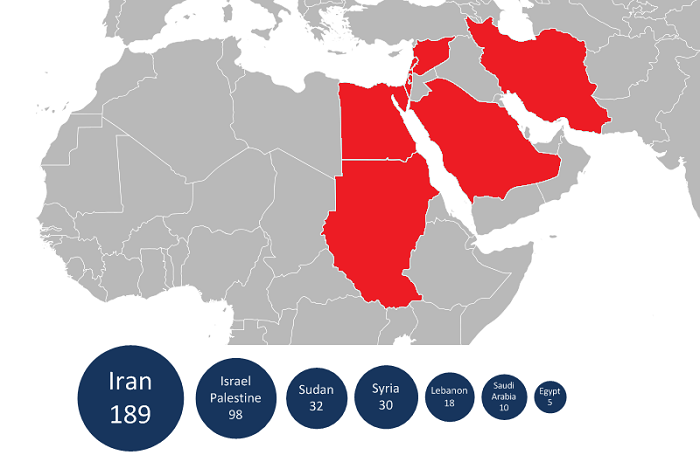

Au mois de juin 2010, une société de sécurité informatique biélorusse VirusBlokAda annonce avoir découvert un nouveau virus de type cheval de Troie, qui s’attaque aux systèmes Windows. La communauté des experts en sécurité est abasourdie: ce virus utilise un grand nombre de vulnérabilités jamais découvertes encore, usurpe des certificats de constructeurs informatiques majeurs, et s'attaque à un logiciel qui contrôle des processus industriels très répandus. Va-t-on assister à des catastrophes industrielles: coupures électriques, centrales nucléaires qui s'emballent ? La répression en Syrie possède son volet cyber. Des sociétés comme

La répression en Syrie possède son volet cyber. Des sociétés comme  André Yché, ancien pilote de transport de l'armée de l'air, devenu contrôleur général des armées et directeur adjoint du cabinet d'Alain Richard alors ministre de la défense, nous livre ce mois-ci aux éditions Economica un essai sur sa vision de la Défense française. A l'heure de la révision du livre blanc de 2008, des élections présidentielles et dans un contexte de crises, ce questionnement est bienvenu, et André Yché délivre un message résolument novateur.

André Yché, ancien pilote de transport de l'armée de l'air, devenu contrôleur général des armées et directeur adjoint du cabinet d'Alain Richard alors ministre de la défense, nous livre ce mois-ci aux éditions Economica un essai sur sa vision de la Défense française. A l'heure de la révision du livre blanc de 2008, des élections présidentielles et dans un contexte de crises, ce questionnement est bienvenu, et André Yché délivre un message résolument novateur. Armées d'aujourd'hui fait état dans son numéro de novembre-décembre, d'un dossier sur le Cyberespace, sous titré: le "5eme champ de bataille". Que nous apprend le magazine officiel des armées sur le sujet ?

Armées d'aujourd'hui fait état dans son numéro de novembre-décembre, d'un dossier sur le Cyberespace, sous titré: le "5eme champ de bataille". Que nous apprend le magazine officiel des armées sur le sujet ?