La Russie a quitté cette année le club des 5 pays ayant le plus gros budget de défense. Pour autant, la Russie n'a jamais pesé autant sur la scène internationale, et a largement fait la preuve de sa puissance, y compris militaire.

Des dépenses militaires au plus bas depuis 1990 et une influence diplomatique au plus haut

Si Janes fait état d'une Russie qui rétrograde à la 6eme place des budgets de défense mondiaux, la Russie n'a eut de cesse de gagner de nombreuses batailles sur le terrain. Après l'épisode ossète et ukrainien, succès militaires dans la zone d'influence historique, la Russie a démontré en Syrie sa capacité à soutenir et opérer avec succès au delà de son "glacis". Ces interventions sont accompagnées d'un discours politique cohérent: la priorité à la souveraineté des États devant les droits des peuples; on peut partager ou pas cette position, Vladimir Poutine avance sur l'échiquier international ses pièces avec un sans faute.

Un ascendant jusque dans la campagne américaine

Mais c'est sur le terrain idéologique, que la victoire de l'ours russe est la plus marquante, car partout dans le monde le populisme se répand comme une traînée de poudre. Jusque dans les berceaux de la pensée libérale: aux Royaume Unis et aux États-Unis, on observe de surprenants renversements illustrés par le Brexit puis l'élection de Trump - ce dernier nourrit par ailleurs une certaines sympathie pour Vladimir Poutine. Ces événements ne manquent pas de sel, et le récent discours du président chinois à Davos, louant le libre-échange[1], participe au sentiment d'un espace politique sens dessus dessous.

Ainsi Barack Obama en a appelé à une enquête sur fond de soupçons d'influence dans la campagne électorale américaine, et a demandé l'expulsion de diplomates russes, un signe fort en termes de relations internationales mais qui vient encore appuyer un peu plus fort sur cet échec de la politique américaine vis à vis de la Russie.

Le mythe du Hacker russe... et la réalité

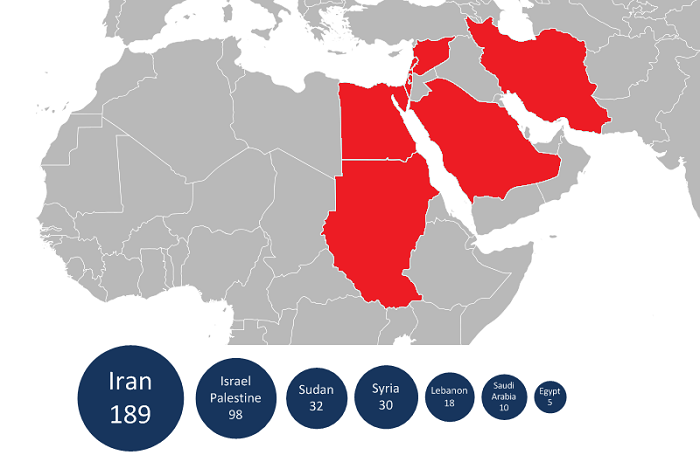

Historiquement, la Russie est un pays au premier plan en terme d’apprentissage des mathématiques. Une étude internationale sur le niveau des élèves en mathématiques en 2015 confirme que ce fait est toujours d'actualité. Les mathématiques sont à la base de la programmation informatique, et au vu des faibles débouchés offert par le marché de l'emploi russe dans le domaine, il n'est pas étonnant de voir que la Russie est un vivier de compétence cyber, à la fois en termes de quantité et de qualité.

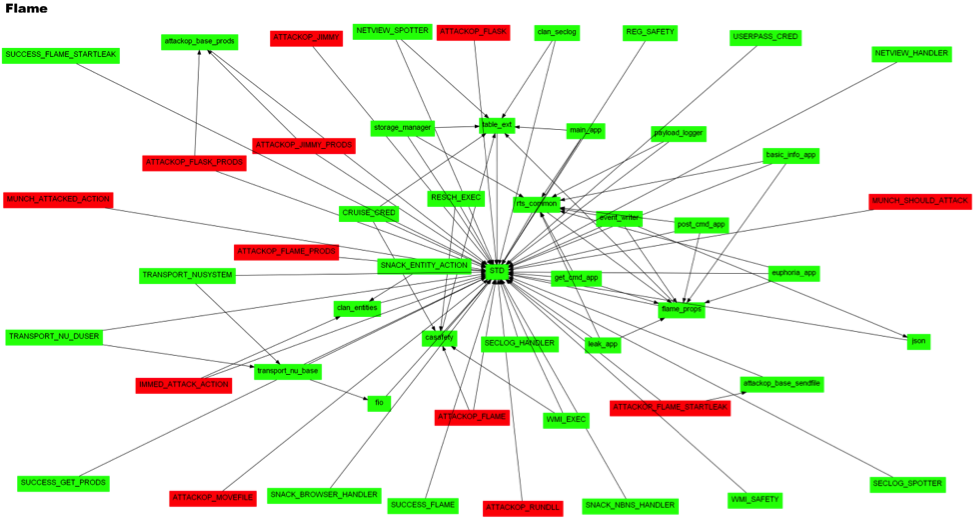

Sandworn, cyber-attaque utilisée contre l'Ukraine et l'OTAN sert au passage des buts purement criminels, illustrant la porosité des deux domaines dans le paysage cyber russe. (crédit iconographie iSight)

Dès la chute du mur de Berlin, de nombreux chercheurs russes, laissés pour compte ont versé dans la cyber-criminalité , signant les premières pages de l'histoire du hacking Russe, tel Vladimir Levin. L'état russe, de par son laxisme dans la prévention et la répression de la cyber-criminalité à largement favorisé l'émergence de ce paradis pour hackers. La situation aujourd'hui, avec un appareil d'état qui bénéficie de cette expertise, n'est pas fondamentalement différente, à cela près que la frontière entre cyber-criminels et les cyber-guerriers n'a jamais été aussi poreuse, au gré des besoins de l’état russe.

Avec une Amérique en transition politique, un vaste champ de potentialités en 2017 pour la Russie

Par son utilisation de la sphère cyber ou de moyens conventionnels pour influencer; du soft power au hard power, l'ours Russe a su imposer son calendrier et défendre sa vision avec audace et un évident succès, tout cela avec peu de moyens.

A l'heure où la cible des 2% des budgets de défense est devenue une fin en soi, le retour de la Russie nous rappelle cette phrase de Raymond Aron:

J’appelle puissance sur la scène internationale la capacité d’une unité politique d’imposer sa volonté aux autres unités. En bref, la puissance politique n’est pas un absolu mais une relation humaine

Ainsi, s'il faut souhaiter que le budget de la défense français ne se voit pas amputé, il faut surtout souhaiter que les choix politiques tracent une voie ferme pour la défense, sans démagogie (Sentinelle...) ni électoralisme.

Note

[1] Cet article des Echos relate ce nouveau discours inconcevable il y a encore 10 ans.

La cyberguerre fantasme ou réalité ? A l'heure où la cyber-défense revient sur le devant de la scène, dans l’actualité mais également dans le futur livre blanc, la priorité entre offensive et défensive est débattue. Finalement, la cyber-offensive est-elle utile ? La défensive ne devrait elle pas se réduire à de la simple sécurité ?

La cyberguerre fantasme ou réalité ? A l'heure où la cyber-défense revient sur le devant de la scène, dans l’actualité mais également dans le futur livre blanc, la priorité entre offensive et défensive est débattue. Finalement, la cyber-offensive est-elle utile ? La défensive ne devrait elle pas se réduire à de la simple sécurité ?

Au mois de juin 2010, une société de sécurité informatique biélorusse VirusBlokAda annonce avoir découvert un nouveau virus de type cheval de Troie, qui s’attaque aux systèmes Windows. La communauté des experts en sécurité est abasourdie: ce virus utilise un grand nombre de vulnérabilités jamais découvertes encore, usurpe des certificats de constructeurs informatiques majeurs, et s'attaque à un logiciel qui contrôle des processus industriels très répandus. Va-t-on assister à des catastrophes industrielles: coupures électriques, centrales nucléaires qui s'emballent ?

Au mois de juin 2010, une société de sécurité informatique biélorusse VirusBlokAda annonce avoir découvert un nouveau virus de type cheval de Troie, qui s’attaque aux systèmes Windows. La communauté des experts en sécurité est abasourdie: ce virus utilise un grand nombre de vulnérabilités jamais découvertes encore, usurpe des certificats de constructeurs informatiques majeurs, et s'attaque à un logiciel qui contrôle des processus industriels très répandus. Va-t-on assister à des catastrophes industrielles: coupures électriques, centrales nucléaires qui s'emballent ?