30mar. 2018

Que retenir de la revue stratégique de cyberdéfense?

20:48 - Par admin - Cyber défense - aucun commentaire

En février 2018 a été publié la Revue stratégique de cyberdéfense. Ce document inédit est présenté comme un véritable libre blanc sur la cyber défense. Écrit par le secrétariat général à la défense nationale, c'est en effet le premier document de niveau politique entièrement dédié à ce domaine qu'avait toutefois largement investi le livre blanc de la défense de 2013 et la revue stratégique de novembre 2017.

En février 2018 a été publié la Revue stratégique de cyberdéfense. Ce document inédit est présenté comme un véritable libre blanc sur la cyber défense. Écrit par le secrétariat général à la défense nationale, c'est en effet le premier document de niveau politique entièrement dédié à ce domaine qu'avait toutefois largement investi le livre blanc de la défense de 2013 et la revue stratégique de novembre 2017.

Cette revue fait d'abord un état des lieux des acteurs et de la menace, il décrit le modèle français de cyberdéfense et propose des améliorations, il ouvre enfin des perspectives visant à améliorer la cybersécurité de la société française.

Nous vous proposons dans cet article d'en résumer les éléments principaux et nous livrons à une courte critique de celui-ci. Le document est téléchargeable ici.

Introduction

Confiée par le Premier ministre au Secrétaire général de la défense et de la sécurité nationale, la revue stratégique de cyberdéfense a été élaborée lors de ces six derniers mois en auditionnant près de deux cents personnes, françaises et étrangères, représentant les administrations, ainsi que les assemblées parlementaires et les opérateurs économiques.

Dans son introduction, la revue distingue d’abord les organes vitaux de la cyberdéfense, en premier lieu certains « systèmes d’information de l’État » et quelques « délégataires de services publics » : secteurs des communications électroniques et approvisionnement en énergie électrique. Viennent ensuite les forces de sécurité et de secours, puis les infrastructures de transport. Enfin la protection des institutions clés de la vie politique.

D’emblée, loin de se concentrer sur le pré carré français, la volonté est affirmée d’agir sur la scène internationale (régulation, coopération technique, doctrine de réaction face à une agression d’un partenaire).

L’objectif du document est de « décrire une stratégie robuste et d’exposer les propositions que pourrait faire la France pour une régulation internationale du cyberespace », pour ce faire la revue stratégique de cyberdéfense liste 7 grands principes à placer au cœur des ambitions françaises :

- accorder une priorité à la protection de nos systèmes d’information ;

- adopter une posture active de découragement des attaques et de réaction coordonnée ;

- exercer pleinement notre souveraineté numérique ;

- apporter une réponse pénale efficace à la cybercriminalité

- promouvoir une culture partagée de la sécurité informatique ;

- contribuer à une Europe du numérique confiante et sûre ;

- agir à l’international en faveur d’une gouvernance collective et maîtrisée du cyberespace.

Les menaces

La première partie qui vise à présenter les menaces fait un bilan thématique assez exhaustif de celles-ci. Espionnage, sabotage, cybercriminalité,... le bestiaire est varié ; en particulier le cas de la déstabilisation est abordé en détail, en se limitant aux aspects techniques.

L’environnement sur lequel ces menaces se développent est par nature international, dimension qui présente des difficultés pour imposer des négociations (niveau ONU). L’existence d’une dizaine d’acteurs particulièrement puissants est identifiée : USA, UK, Canada, Australie, Nouvelle Zélande (« 5 eyes »), la Russie, la Chine, Israël, l’Allemagne et la France. L’Allemagne est un partenaire privilégié de la France. Chine et Russie divergent fondamentalement de la vision occidentale avec une mission de sécurité de l’information qui dépasse le cadre de la sécurité des systèmes d’information (comprendre que les enjeux dépassent la technique, et sont mis au service de la politique de l’État).

Le constat et la prédiction faite par de la revue est une tendance nette à l’accroissement de ces menaces: le risque systémique est évoqué, et le « hack back » [1] est condamné. L’objectif est d’éviter d’aller vers un « Far-West cybernétique ».

Le défi de la cyber-puissance de l’État Français

La deuxième partie entre dans le vif du sujet, elle passe en revue le modèle français qui repose sur une séparation des capacités défensives et offensives (consacré par les LBDSN de 2008 et 2013) ; il mérite cependant d’évoluer selon la revue. Les enjeux sont alors le durcissement de nos systèmes les plus critiques, le renforcement du volet pénal, et la volonté de peser dans l’établissement de la norme.

Pourquoi pérenniser un tel modèle à l’opposé du modèle anglo-saxon ? La séparation à la française est présentée comme vertueuse car elle respecte les libertés individuelles et la protection la vie privée, créant une des ressources essentielles la sphère cyber : de la confiance.

Extrait LBDSN2013 : La doctrine nationale de réponse aux agressions informatiques majeures repose sur le principe d’une approche globale fondée sur deux volets complémentaires : 1/ la mise en place d’une posture robuste et résiliente de protection des systèmes d’information de l’État, des opérateurs d’importance vitale et des industries stratégiques, couplée à une organisation opérationnelle de défense de ces systèmes, coordonnée sous l’autorité du Premier ministre, et reposant sur une coopération étroite des services de l’État, afin d’identifier et de caractériser au plus tôt les menaces pesant sur notre pays ; 2/ une capacité de réponse gouvernementale globale et ajustée face à des agressions de nature et d’ampleur variées faisant en premier lieu appel à l’ensemble des moyens diplomatiques, juridiques ou policiers, sans s’interdire l’emploi gradué de moyens relevant du ministère de la Défense, si les intérêts stratégiques nationaux étaient menacés.

Ainsi en cas de cyber-attaque sur un OIV c’est l’ANSSI qui reste responsable de la réponse. Lorsque l’attaque vise exclusivement des capacités opérationnelles des armées ou des chaînes de commandement de la défense, l’autorité compétente est le commandement opérationnel de la cyber défense de l’EMA (État Major des Armées) en « liaison » avec l’ANSSI.

Toutefois cette « bipolarisation » manque de coordination mais aussi d’une clarification de son organisation.

Concrètement la revue stratégique propose une organisation de l’action de l’Etat en matière de cyberdéfense selon quatre chaînes opérationnelles : la protection, l’action militaire, le renseignement, et l’investigation judiciaire. Il est proposé de créer un centre de coordination de crises cyber (C4) qui a vocation à gérer les crises de faible ampleur pour lesquelles le centre interministériel de crise serait sur-dimensionné, et qui sera divisé en trois niveaux distincts en fonction du domaine et de la confidentialité : stratégique, technique et restreint permanent et technique.

La revue s’attarde ensuite sur l’amélioration de la protection des activités sensibles : hiérarchisées en 5 cercles : État, OIV, activités essentielles, collectivités territoriales, protection de la vie démocratique.

Le premier cercle appelle d’ores et déjà à de nombreuses optimisations. Le niveau de formation et de coordination des différentes directions des systèmes d’information ministérielles est jugé perfectible et le recours au services de l’ANSSI trop tardifs, notamment sur les projets. La revue fait la promotion de son réseau internet d’État (RIE), sous-utilisé et qui comprend une plateforme d’accès à internet avec des services de sécurité à la carte (souvent désactivé). Elle propose d’effectuer du filtrage constant sur les métadonnées, et l’utilisation généralisée des sondes (cela pose cependant à notre sens un problème de confidentialité). En ayant recours aux solutions labellisées par l’ANSSI, et en associant l’agence à la contractualisation des marchés (via la direction des achats de l’État) l’État pourrait aussi faire des économies d’échelle.

Pour définir le deuxième cercle : « les OIV », la revue cyber s’appuie sur le périmètre a minima défini en 2006 de douze secteurs d’activités d’importance vitale. 200 opérateurs d’importance vitale sont aujourd’hui identifiés. Si par le passé l’ANSSI se bornait à des recommandations à leur encontre, la fragilité face aux menaces cyber a conduit à inscrire en 2013 dans la loi des contraintes dans le domaine de la cyber sécurité auxquelles les OIV sont soumis. Les OIV doivent donc appliquer aujourd’hui les mesures élaborées par l’ANSSI, et lui rendre compte en cas d’incident. A cet égard la revue fait le constat d’efforts encore importants à réaliser. C’est pourquoi la revue fait des recommandations : différencier les impositions en fonction des secteurs, renforcer la sécurité des opérateurs supercritiques : opérateurs de communication et électricité, développer l’offre privée labialisée.

Pour mettre en œuvre une protection du troisième cercle la revue propose de s’appuyer principalement sur l’Europe. En transposant la directive Network and Information Security (dite « NIS », directive UE 2016/148 du 6/7/2016), et en faisant la promotion d’une harmonisation au niveau européen, pertinente s’agissant de groupe multinationaux.

Les collectivités territoriales sont jugées particulièrement exposées au risque cyber, leur morcellement ne favorise pas l’harmonisation et les mutualisations. La revue suggère donc de renforcer la communication de ces entités avec l’ANSSI, qui pourrait alors améliorer son offre de solutions labellisées ou qualifiées à leur usage.

Faire face à la cybercriminalité

La revue met en avant 5 tendances extraites d’un rapport publié par EUROPOL :

- le développement des rançongiciels qui constituent, aujourd’hui la première menace parmi les logiciels malveillants ;

- l’intérêt porté par certains groupes criminels aux technologies de paiement sans contact ;

- l’essor des attaques par déni de service, notamment grâce à des « botnet » d’objets connectés ;

- l’utilisation des crypto-monnaies, en particulier du bitcoin, comme moyen privilégié pour les échanges financiers entre criminels ;

- l’utilisation des technologies de chiffrement pour protéger les communications entre délinquants ou stocker les informations.

(à noter que le rapport d’Europol fait également état du vol de données personnelles, oublié ici et peu présent dans la revue)

Domaine aux contours peu défini, la revue concède qu’il est difficile de donner une définition précise de la cybercriminalité. Citant un rapport du ministère de la justice, la revue établit « La cybercriminalité regroupe toutes les infractions pénales tentées ou commises à l’encontre ou au moyen d’un système d’information et de communication, principalement internet ». Au niveau international seule la « convention de Budapest » représente une tentative d’harmonisation des législations nationales en matière de cybercriminalité.

Les deux biais liés aux remontées de la cybercriminalité sont établis avec lucidité. Ainsi la revue met en lumière le manque d’objectivité des éditeurs d’anti virus, « dont la viabilité économique est étroitement liée au niveau de menace ». Elle fait également le constat de forces de sécurité incapables de recenser la totalité des actes de malveillances. Ainsi le nombre de victimes est très difficile à évaluer. A cet égard la revue met en avant deux initiatives de la police et de la gendarmerie pour permettre une remontée d’information plus précise (PERCEV@L et THESEE + site cybermalveillance.gouv.fr)

Mais la revue fait le constat d’un « effritement » de la frontière entre cyberdéfense et lutte contre la cybercriminalité, et d’une nécessité de renforcer la réponse judiciaire. Cette réponse passe d’abord par un renforcement des ressources humaines spécialisées dans le domaine et des outils de veille et de surveillance. Le rapport prend aussi position pour une meilleure conservation des données. Il propose un échange de données entre l’ANSSI et les services judiciaires.

La revue appelle un dialogue effectif et constructif avec les grands opérateurs américains de l’internet, sans vraiment définir précisément comment y parvenir.

Elle s’attarde aussi sur la notion de preuve numérique (faisant état de travaux européens sur le sujet) et l’importance de procédures de retrait de contenu à caractère illicite.

Au final la modernisation du volet légal passe selon la revue par la transposition de la convention de Budapest, il apparaît nécessaire de s’appuyer sur ce texte jugé suffisant et de ne pas ajouter un nouveau traité.

Se positionner comme un acteur majeur dans le domaine cyber sur la scène internationale :

Pour cela, la revue appelle à renforcer le dialogue, y compris envers les pays agresseurs pour contrôler l’escalade de la crise, et s’interdire certaines pratiques identifiées comme néfastes par les deux parties. La revue définit l’Europe et les pays occidentaux comme les partenaires naturels des coopérations, mais définit également l’Afrique du nord, certains pays du Moyen Orient ou encore de l’Asie du sud-est comme « prioritaires ». (aire d’influence cyber ?)

A partir du constat d’une ressource limitée, la revue propose d’avoir recours à un deuxième cercle d’intervenants : réservistes, « acteur de confiance non étatiques » (opérateurs, universités, secteur privé).

L’autonomie stratégique doit selon la revue se développer sur trois axes : un axe technologique, et un axe réglementaire, et enfin un axe capacitaire.

L’axe réglementaire se propose d’adopter une doctrine d’action en fixant comme préalable la capacité de discrimination entre incident et agression. C’est une des difficultés en matière de cyberattaque : la caractérisation de l’attaque.

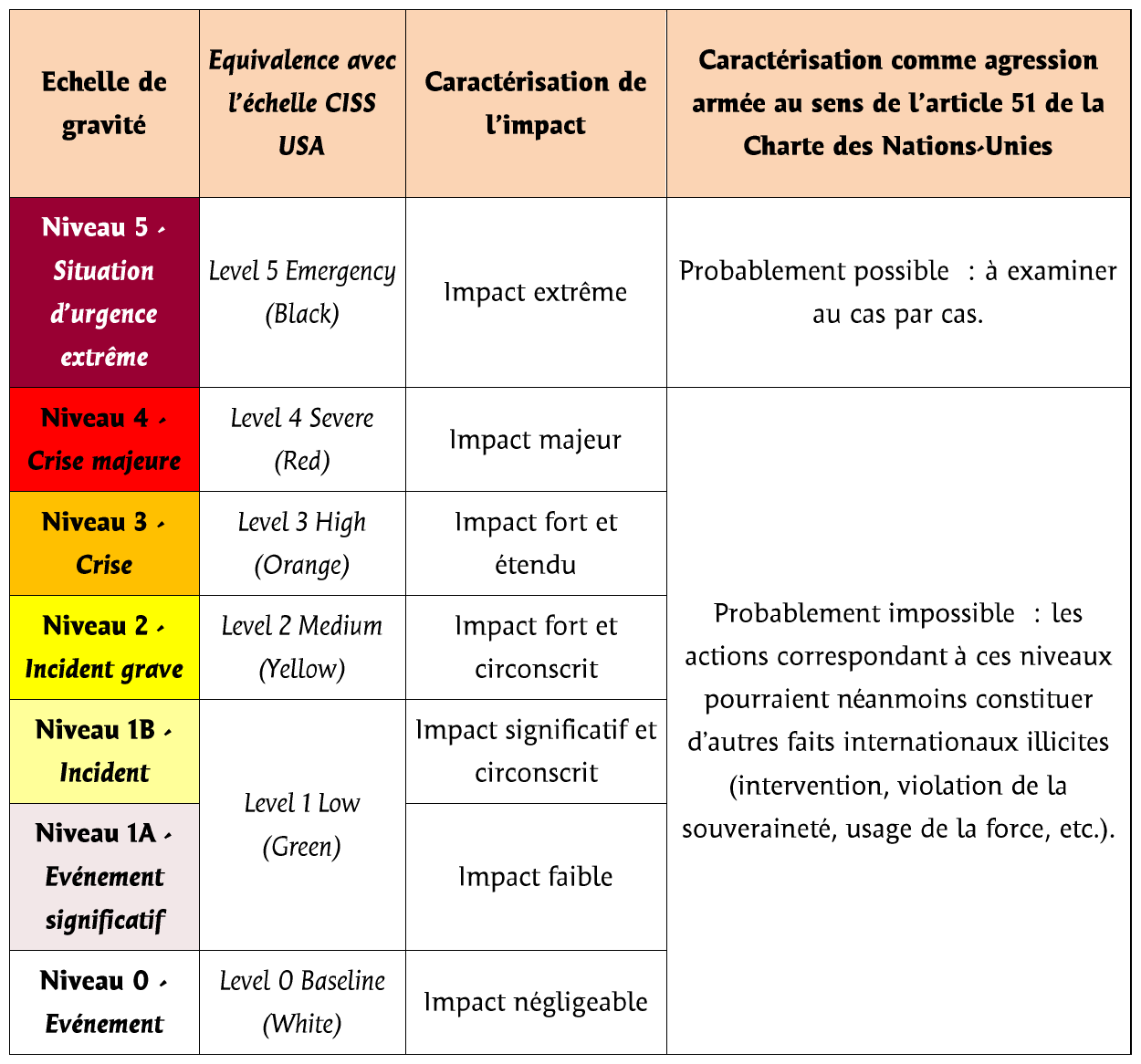

La classification proposée par la revue pour les cyberattaques.

La classification proposée par la revue pour les cyberattaques.

Il convient ensuite de définir les options de réponses, en cherchant les applications du droit international dans le cyberespace.

Réguler le cyberespace

D’abord vis à vis des États, prenant acte du cycle de négociations au sein du CGE 2016-2017, la France continue à rechercher la convergence des normes applicables dans le cyberespace en vue d’en renforcer la sécurité.

La résilience doit être renforcée par la prévention : la revue souhaite voir bannir par exemple « l’usage par des acteurs non-étatique, notamment du secteur privé, de technique et outil cyber pouvant avoir des conséquences défavorables sur une tierce partie ».

La coopération est abordée avec un principe de cyberdiligence (ne pas laisser utiliser son territoire pour commettre des actes contraire au droit d’autres états), un principe de « stabilité » enfin pour faire reconnaître trois droits pour les États victimes de cyber attaque :

- la saisie du conseil de sécurité

- la possibilité d’une riposte technique proportionnée pour faire cesser une attaque

- la possibilité de qualifier l’attaque cyber comme une attaque armée en fonction de sa gravité

Dans le cas particulier des acteurs privés il s’agit d’encadrer le « hack-back », qui peut favoriser l’escalade entre États. Il apparaît également nécessaire de responsabiliser les acteurs privés sur le suivi de leur produits : la fin du support devrait s’accompagner de la mise à disposition technique nécessaire pour que les clients puissent prendre en charge eux-mêmes le maintien en condition de sécurité. (très bonne idée, mais qui en l’abscence de contrainte restera lettre morte : imagine t-on en 2020 le code de Windows Seven être rendu public?).

L'État garant de la cybersécurité de la société.

L’ambition de la revue pour la France est « une logique de souveraineté numérique dans la profondeur.» intégrant citoyens, entreprises et collectivité territoriales.

Il s’agit donc d’abord de définir ce concept de la souveraineté numérique : la revue établit que c’est « conserver une autonomie et une liberté de choix ».

La déclinaison en termes de capacité fait l’état des lieux de trois technologies clés de notre souveraineté numérique : chiffrement, détection des attaques informatiques, et les radios mobiles professionnelles (réseaux mobiles 5G).

La revue fait aussi allusion à l’Intelligence Artificielle, (qui a fait l’objet d’un autre rapport récemment publié ici et au cloud. Après l’échec du cloud souverain (concept qui est toujours resté flou et pour parler franchement, peu opportun), les allusions au partenariat entre Microsoft et certains data center sur le sol européen n’est en rien rassurant ! La revue liste cependant 5 mesures de bon sens notamment sur le chiffrage des données traitées dans ces clouds, et l’ANSSI propose une certification « SecNumCloud » pour ces systèmes d’information.

La revue évoque aussi la régulation de la production et l’exportation des « cyberarmes ». Elle propose de les diviser en 4 catégories : pentesting (régulé uniquement par un code déontologique), surveillance inspection (secteur privé, encadrement des exports) , APT (secteur réservé aux Etats), armes informatiques massives (prohibées).

Dans son rôle normatif pour la sécurité, l’ANSSI juge qu’il faut en améliorer l’efficacité et être plus contraignant par un régime de sanction adapté.

L’ANSSI possède des visa, un système de certification jugé pertinent. Elle souhaite l’étendre pour l’adapter aux évolutions prévisibles en certifiant les prestataires : à la fois ceux qui seront acteurs des certifications produit, mais aussi ceux des chaînes de confiance numérique (certificat élec, …). La revue détaille les différentes catégories : prestataires d’audit en sécurité des systèmes d’information (PASSI), prestataires de détection d’incidents de sécurité (PDIS) et prestataires de réponse à incident de sécurité (PRIS).

Mais ce cadre de certification est jugé trop complexe pour tout une gamme de produits grand public, au rang desquels nombre d’objets connectés, c’est pourquoi une certification élémentaire de cybersécurité est envisagé à la manière du marquage CE.

L’objectif stratégique est de transposer au niveau européen les certifications françaises, ce qui permettrait par ailleurs aux entreprises ayant fait l’effort de cette mise à niveau de valoriser leur offre sur le marché européen, tout en renforçant le niveau de sécurité global européen.

L’économie de la cybersécurité

Selon la revue, la souveraineté numérique nécessiterait une « véritable stratégie industrielle ». Nous pensons également aussi que toute la différence entre autonomie et asservissement réside dans les compétences propres d’un pays, et que la souveraineté numérique ne peut faire l’impasse sur une base industrielle nationale solide.

L’état des lieux en France de celle-ci laisse apparaître une majorité de très grands groupes qui couvrent 3 domaines principaux. D’abord la cryptographie et le chiffrement (mais très peu de débouchés à l’international) ensuite les cartes à puce (la France est un acteur historique de premier plan mondial). En dernier lieu, les sociétés de service à dimension mondiale. Le secteur des technologies de l’information est en rapide évolution autour de rapprochements (exemple : Bull-Atos ou Gemalto-Thales).

Un nombre important de petites et très petites entreprises existe et répond aux besoins locaux, sans qu’un besoin d’accroissement de leur taille se fasse sentir. Il apparaît nécessaire d’accompagner leur croissance avec des fonds d’investissements dans le domaine de la « cyberdéfense ».

Dépassant le cadre national la revue appelle à la construction d’une base industrielle de cybersécurité européenne.

Deux difficultés sont relevées : la première l’hétérogénéité du marché européen et un accès facile des entreprises non-européenne à celui-ci . Il y a une différence de conception ensuite entre ce qu’est une entreprise européenne (capitaux européens ou enracinement en Europe?).

Dès lors, il s’agit de développer le besoin, en dépassant le stade des financements de recherche, mais avec des programmes et un soutien à l’export. Il s’agit ensuite de développer un marché européen pour soutenir les solutions européennes. Un schéma de certification européen permettrait de favoriser l’émergence d’un tel marché tout en garantissant de manière objective la qualité des produits.

Enfin une forme de protectionnisme de certains marchés sensibles pourrait être réglementairement imposée.

Il est nécessaire cependant de disposer d’un catalogue et d’une offre suffisante. Dans le cas des sondes de détection d’attaque, la revue juge que l’offre est limitée. La LPM 2014-20419 a introduit pour les OIV une obligation de déploiement de sondes qualifiées de détection d’attaque.

Selon la revue, l’État est mauvais élève en matière d’utilisation de produits qualifiés.

Enfin la revue développe deux ponts intéressants vers l’économie.

Il est fait mention de la notation par des agences spécialisées, de l’exposition au risque cyber des entreprises, d’un secteur industriel ou d’un pays. La revue recommande d’investir ce domaine pour ne pas se faire imposer une métrique par les États-Unis.

Enfin la revue aborde le domaine de l’assurance face au risque cyber, avec la difficulté d’évaluer la valeur des biens intangibles. Ces « actifs informationnels » ne pouvant ni être quantifiés ni revêtir un aspect juridique ne sont pas assurables.

L’éducation

Le dernier volet de la revue concerne le facteur humain, et il faut se féliciter de cette place, car il est selon nous le pivot central d’une stratégie de cybersécurité, comme il l’est de toute stratégie.

Ainsi la revue recommande d’éduquer les Français dès leur plus jeune âge à la cybersécurité, leur permettre d’utiliser et d’acquérir une culture numérique. Cet apprentissage peut jeter des ponts vers de nombreuses autres matières (mathématique, technologie).

Ce n’est pas un secret en effet que le taux d’utilisation grimpe en flèche avec les jeunes générations, et 78 % des jeunes entre 13 et 19 ans sont inscrits sur des réseaux sociaux (chiffres en 2015).

Mais pour que l’école soit un lieu d’apprentissage efficace, il faut aussi former les formateurs, l’ANSSI au travers de ses fameux « MOOC » (cours en ligne) a ainsi un rôle à jouer. Le but est bien que les élèves sortent du système éducatif français en maîtrisant les enjeux de la cyber sécurité.

A côté des actions éducatives, la revue appelle plus largement à sensibiliser le « grand public », en proposant notamment des application sur smartphone, d’encourager l’initiative privée, les MOOC, et en faisant la promotion de l’incitation douce (« nudge »).

La revu s’attarde sur le combat contre les préjugés sexistes, pour ne pas décourager les femmes de se tourner vers les métiers de l’informatique. Dans le domaine des formations spécialisées en informatique, l’ANSSI mène avec CyberEdu et SecNumEdu des démarches de sensibilisation et de labellisation de certains cursus.

La question centrale enfin de conserver nos talents et d’en attirer est débattue. Le problème identifié est l’isolement du spécialiste en cyber sécurité au sein de l’administration et ses faibles perspectives de carrières. Un pilotage centralisé de ces spécialistes et de ces carrières, leur intégration dans un structure travaillant au profit de plusieurs entités, ou la valorisation de l’exercice des fonctions cyber au sein des administrations permettraient de résoudre ce désamour.

Notre avis

Ce document détaillé et complet représente une belle avancée dans la réflexion cyber française. Solidement construit et appelant à une souveraineté numérique, il dresse un bilan réaliste et critique de la situation française, tout en faisant des propositions pertinentes et innovantes.

Il y a cependant 3 commentaires que nous voudrions formuler.

D’abord la revue évoque peu les menaces accidentelles qui pèsent sur notre souveraineté numérique : rupture technologique, accident naturel ou erreurs humaines, la menace vient aussi en la matière de numérique « de l’intérieur » . A cet égard il faudrait que le SGDSN s’inspire des démarches de Gestion du Risque Opérationnel pour proposer une cartographie exhaustive de l’ensemble des risques. Ainsi encore récemment, la coupure du câble Americas 2 (par un ancre d’un petit navire de pêche manifestement) a plongé la Guyane dans un black-out quasi total de communication pendant quelques heures (plus aucune communication, ni même numéro d’urgence) et a entraîné deux semaines de ralentissement de l’internet, et donc des activités.

La deuxième critique que nous ferions est que la revue néglige les données personnelles. Or aujourd’hui ces données personnelles revêtent un caractère stratégique. Cet oubli est compréhensible puisque leur protection est confiée à la CNIL, dont les interactions avec l’ANSSI sont amenées à augmenter dans les années à venir, et les relations entre l’agence et l’autorité administrative indépendante ne sont pas toujours au beau fixe.

Cela ouvre la voie à notre dernière remarque. Le numérique en France est un domaine encore trop morcelé : séparation de l’offensif et du défensif, autorités administratives indépendantes (CNIL, ACERP). Bien sûr Snowden a montré tous les dangers que représentent une intégration et une concentration des pouvoirs trop forts dans les mains d’une seule autorité. Pour autant, tant que la cause du numérique ne revêtira pas un caractère national, la coordination sera difficile.

Ce blog proposait en 2012 la création d’un secrétariat d’état au numérique, cette structure doit encore trouver sa place dans le paysage politique français.

Note

[1] Dans un discours aux Assises de la sécurité de Monaco, son directeur Guillaume Poupard a insisté sur son aversion à un armement du secteur privé, porte ouverte à toutes les dérives selon lui. « Je suis très inquiet des propositions faites par certains d'autoriser le « hack back », c'est-à-dire reconnaître la faillite des États à protéger leurs entreprises et citoyens, et autoriser les entreprises à s'armer et à répondre aux attaques. Je suis parfaitement opposé et effrayé par ce genre d'idée » a-t-il déclaré. voir ici pour plus de détail

aucun commentaire