Elle protège les transactions entre les banques, les données confidentielles de toute sorte et est à la base d'un secteur de l'économie qui pèse près de 1000 milliards d'euros: la cryptographie a envahi notre quotidien, et en est devenue un élément essentiel. La plupart des utilisateurs de ces services ont confiance dans le chiffrement sans vraiment en connaître le principe de fonctionnement. La cryptographie pour la majeure partie de la population, c'est d'abord une question de confiance.

Pour les 0,1% restant, elle est la base de la sécurité de la sphère cyber.

La cryptographie a transformé les chiffres en armes[1]et certains mathématiciens en combattants. Pourtant il a fallu longtemps à ces premiers cyber-guerriers pour être reconnus. Ceux-ci ont connu leur première victoire majeure lors de la seconde guerre mondiale avec Enigma. C'est à Betchley Park qu'une légion d'anonymes scientifiques déchiffrèrent ainsi les communications allemandes, mais aussi italiennes et japonaises; avantage décisif réputé pour avoir écourté de deux ans le second conflit mondial. Dans cet univers du secret, il fallut attendre les années 70 pour que dans un livre intitulé The ultra Secret , toute la lumière soit faite sur ces héros de l'ombre[2]. Désormais, la maîtrise du chiffrement conditionne une grande part des capacités offensives mais aussi les vulnérabilités d'un acteur du domaine cyber.

Exemplaire de machine Enigma H (source cryptomuseum)

Exemplaire de machine Enigma H (source cryptomuseum)

Les révélations de Snowden

Le monde de la cryptologie se divise en deux catégories : ceux qui font passer des messages cryptés avec le maximum de sécurité, les cryptographes ; et ceux qui s’acharnent à les déchiffrer : les cryptanalystes. Au cours des années certains procédés cryptographiques réputés sûr (d'où le terme de confiance toujours connexe de la notion ...) ont été cassés, ou bien sont devenus moins sûrs. Parfois grâce à des vulnérabilités théoriques, parfois aussi à cause de certains biais d'utilisation, et enfin grâce au progrès dans la puissance de calcul des ordinateurs. Si on s'en remet à l’histoire, on peut en déduire qu'aucun procédé de chiffrement ne peut être sûr à 100%.[3].

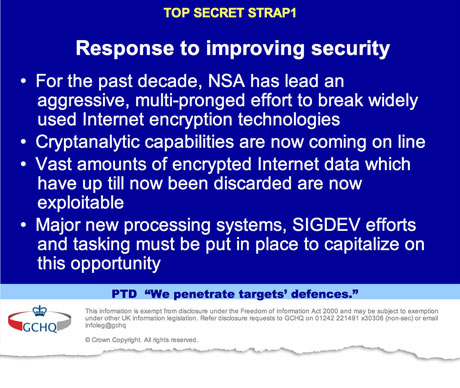

Dans ces conditions les documents révélés par Edward Snowden viennent apporter deux éclairages différents sur cette lutte entre cryptographes et cryptanalystes. Le premier évoque la possibilité que la NSA puisse jouir d'une relative avance en terme de recherche dans le domaine de la cryptographie; en ne publiant pas les vulnérabilités sur différents procédés cryptographiques, elle obtient donc un avantage. Cet aspect était déjà soupçonné, et somme toute assez évident, même s'il peut être choquant que des découvertes mathématiques puissent rester confidentielles (mais cependant, la gloire de la médaille Fields représente peut-être pour certains mathématiciens une récompense moins intéressante que les dizaines de millions de dollars qu'une avancée sur le logarithme discret pourrait rapporter). Le deuxième aspect, plus inquiétant, est que la NSA ne se contente pas de casser les procédés de chiffrements mais les sabote en amont.

Le risque de la "backdoor"

Comment la NSA saboterait t-elle les procédés cryptographiques ? De plusieurs manières si on en croit cet article du Guardian. Ainsi la NSA aurait imposé des procédés de cryptage volontairement vulnérables via les autorités de standardisation, et aurait même influencé ou infiltré les acteurs majeurs du secteur IT. Ces révélations permettent de comprendre plusieurs soupçons passés, notamment cet article de Bruce Schneier en 2007, qui faisait l'hypothèse d'une porte dérobée dans un procédé de chiffrement proposé par la NSA à l'office de standardisation US[4]. La NSA est en effet un acteur majeur de la capacité normative[5] américaine.

Au delà de cette capacité à façonner la norme à son avantage la NSA a poursuivi une véritable campagne pour introduire des portes dérobées dans des logiciels commerciaux. On peut notamment lire dans des présentations qui ont fuité, que la NSA "se mobilisait auprès des entreprises américaines et étrangères du secteur IT pour influencer secrètement et/ou ouvertement tirer parti des procédés de leurs produits commerciaux (...) et insérer des vulnérabilités dans les systèmes de cryptographie commerciaux". Apparemment, le nom des sociétés concernées serait couvert par un niveau de secret encore plus élevé que celui des documents dévoilés par Snowden.

Les cyber-espions se réjouissent des vulnérabilités du net ... (source: The Guardian)

Les cyber-espions se réjouissent des vulnérabilités du net ... (source: The Guardian)

Faut-il céder à la paranoïa ?

Certes pas. D'ailleurs Snowden lui-même reconnaissait:

"les systèmes cryptographiques correctement élaborés sont une des rares choses dans lesquels vous pouvez avoir confiance"

Tout l'enjeu se situe donc autour du terme "correctement élaboré". Pour le grand public, il est évident que se soustraire à la surveillance des gouvernements requiert un excellent niveau d'expertise. Pour les États et en particulier l’État français, la problématique est tout autre. On se rappelle en effet l'audition de l'officier général cyber devant l'assemblée nationale[6] l'Amiral Coustillère s'était peu ému des risques de portes dérobés dans les logiciels utilisés au sein des forces armées[7]. On espère sincèrement que ces déclarations édulcorées par le devoir de secret, ne cachent pas un trou béant de sécurité au niveau de notre cyber-défense.

En tout état de cause ces révélations devraient stimuler l’intérêt pour la cryptographie. Ainsi de nombreux procédés de communication sécurisés ont vu leur usage augmenter depuis les révélations de Snowden. On peut citer ainsi la tentative du Français Eric Filiol pour proposer un système de messagerie sécurisé sur les terminaux mobiles, SMS Perseus.

Des retombées négatives pour l'industrie informatique américaine

Finalement, comme le souligne The Economist dans cet article les conséquences les plus néfastes de cette crise de confiance, se situent au niveau des grands groupes américains. En Allemagne, l'affaire qui fait grand bruit a conduit à l'appel au boycott par certains hommes politiques des géants du web américains; en Inde le gouvernement envisagerait d'interdire la messagerie de Google pour tout usage officiel. Ainsi un rapport publié par un think-tank spécialiste du domaine des communications et nouvelles technologies, chiffre entre 22 et 35 milliards de dollars US, les pertes dues à cette crise de confiance d'ici 2016. Au États-Unis la classe politique a réagi en voulant interdire par la loi, certaines pratiques à la NSA.

En définitive, la mise à nu du système de cyber-surveillance américain, en affectant les géants du secteur, porte un coup à sa base industrielle et technologique. Aussi ce pilier qui porte en grande partie la cyber-puissance américaine, s'en trouve ébranlé.

Notes

[1] Aux Etats-unis certains procédés cryptographiques sont des armes de 11eme catégorie.

[2] On peut toutefois rappeler que cette entreprise fut facilité par la capture d'une machine et de ses livrets de code à bord du sous marin U110.

[3] Même le chiffrement par clés asymétriques sur lequel repose une grande partie du chiffrement aujourd'hui, pourrait être percé à l'horizon de quelques années; il est amusant de noter qu'Antoine Joux, mathématicien français à l'origine de cette remise en question, travaille dans un laboratoire français du nom de PRISM.

[4] le dénouement de l'affaire évoqué ici.

[5] Dans son ouvrage intitulé "Cyber stratégie l'art de la guerre numérique", Bertrand Boyer cite à raison la capacité normative comme un des piliers de la cyber-puissance. Envisagée seulement dans son livre comme une "nouvelle forme de diplomatie et d'influence" il faut voir même au delà un véritable moyen de contrôle clandestin.

[6] Et notamment ce passage "Le ministère de la Défense a fait le choix d’un accord-cadre avec Microsoft, ce qui, de mon point de vue, ne présente pas un risque de sécurité supérieur par rapport à l’utilisation de logiciels libres."audition devant l'assemblée nationale, le 12 juin 2013

[7] Lire ici le débat qu'avait déclenché l'offre dite "open bar" de Microsoft pour le ministère de la défense française.